František Steiner

ZČU Plzeň, auditor CQS (Sdružení pro certifikaci systémů jakosti)

V praxi je možné se setkat s celou řadou metod analýz rizik. Žádná z nich není „TA“ nejlepší. Každá z analýz dokáže poskytnout výsledky podle toho, jak ji dokáže organizace aplikovat. Cílem tohoto příspěvku je představit dva základní přístupy analýz rizik. Pro vysvětlení, lepší představu i pro snazší pochopení těchto analýz rizik je nejvhodnější ukázka aplikace na jednoduchém příkladu. Pro tuto ukázku použijeme následující fiktivní firmu.

Fiktivní firma

Fiktivní firma WEB-SHOP se zabývá internetovým prodejem blíže nespecifikovaného zboží. Firma má svou kancelář, odkud je řízena, a sklad prodávaného zboží, který se nachází v jiné lokalitě než kancelář.

V kanceláři pracuje majitel firmy spolu se sekretářkou. Kancelář má dvě PC používající operační systém Microsoft Windows XP. Dále je v prostorech kanceláře umístěn server. Tento server je využíván pro provozování www stránek internetového obchodu. Server používá operační systém Microsoft Windows 2000 a databázi Microsoft Access. V budoucnu majitel přemýšlí o přemístění serveru do hostingového centra. Sekretářka kromě běžné agendy vyřizuje i telefonickou podporu zákazníkům. Výpočetní technika je spravována majitelem firmy.

Sklad udržuje dostatečnou zásobu nejlépe prodávaných položek, aby byly splněny požadavky zákazníků. Sklad je přijímacím bodem pro všechny dodavatele, ať se týká přímého dodání k zákazníkovi nebo dodání na sklad. Zboží přichází přes místní kurýrní společnost. Výjimečně mohou být jednotlivé kusy doručeny poštou. Všechny objednávky zákazníků jsou odesílány přímo zákazníkům poštou, s výjimkou určitých velkých nebo těžkých kusů, které jsou zasílány s využitím kurýrní společnosti.

Sklad má jedno PC, které se používá pro záznam položek na skladu a jejich umístění. Také se používá pro vyznačení objednávek, které mají být odeslány a pro zaznamenávání objednávek, které již byly odeslané. PC používá Microsoft Windows 98 jako operační systém a aplikace pro řízení zásob používá databázi Microsoft Access. Dvakrát denně (od pondělí do pátku) se synchronizují záznamy o zásobách a objednávkách se serverem v kanceláři. Přenos souborů a synchronizace je spouštěna z počítače ve skladu. Ve skladu pracují 2 pracovníci a každý z nich může provádět všechny potřebné skladové operace.

Identifikace a ocenění aktiv

Prvním krokem analýzy rizik je identifikace a případně ocenění aktiv. Z předchozího popisu firmy WEB-SHOP si identifikujeme několik aktiv. Přehled aktiv samozřejmě nebude vyčerpávající, protože pro ukázku analýzy rizik nám postačí pouze několik aktiv. Pro ohodnocení aktiv je použita škála 1 až 5, přičemž nejdůležitější aktiva jsou označena „5“.

Tabulka 1: Identifikovaná aktiva

Identifikace hrozeb a zranitelností

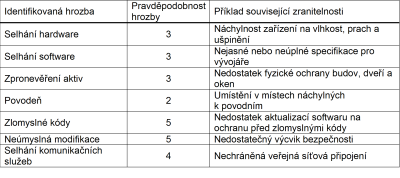

Dalším krokem po identifikaci a ocenění aktiv je identifikace hrozeb a zranitelností. Pro aktiva identifikovaná v tabulce 1 jsme opět připravili několik hrozeb a zranitelností. V tabulce jsou uvedeny pravděpodobnosti jednotlivých hrozeb spolu s příklady zranitelností. Pro ohodnocení pravděpodobnosti hrozby byla opět použita škála 1 až 5, kdy nejpravděpodobnější hrozba je ohodnocena „5“. V tomto případě by jsme však neměli zapomenout, že jedna hrozba může využít více zranitelností a stejně tak jednu zranitelnost může využít více hrozeb.

Tabulka 2: Identifikované hrozby a související zranitelnosti

Analýza rizik využívající matice aktiv, hrozeb a zranitelností

Prvním ze dvou základních přístupů analýz rizik je analýza rizik využívající matice aktiv, hrozeb a zranitelností. Při této analýze rizik využijeme dvě tabulky, tabulka 3 a tabulka 4. Do tabulky nejprve doplníme identifikovaná aktiva spolu s jejich hodnotou. Dále doplníme identifikované hrozby a jejich pravděpodobnosti. V našem případě jsme pro ukázku identifikovali sedm hrozeb. Obecně zde můžeme využít například katalog hrozeb uvedený v ČSN ISO/IEC TR 13335 nebo BS 7799-3. V dalším kroku musíme posoudit zranitelnosti jednotlivých aktiv (skupin aktiv) jednotlivými hrozbami a doplnit tak buňky tabulky. Tímto jsme doplnili matici zranitelností, kterou můžete vidět v tabulce 3. Pro ukázku jsou v tabulce vyznačeny pouze typické zranitelnosti. V případě, že mezi aktivem a hrozbou není vazba (hrozba nemá vliv na aktivum), zůstává daná buňka prázdná.

Posledním krokem analýzy je výpočet míry rizika. Poslouží k tomu vzorec R = T * A * V, kde R je míra rizika, T je pravděpodobnost vzniku hrozby, A je hodnota aktiva, a V je zranitelnost daného aktiva. Dle vzorce R = T * A * V vypočteme míru rizika a doplníme ji do matice rizik, kterou můžete vidět v tabulce 4. Po analýze už zbývá pouze stanovit hranice pro nízká (přijatelná), střední a vysoká rizika. V našem případě by tyto hranice mohly být například 100 pro vysoká rizika a 25 pro přijatelná. Analýzou byly tedy zjištěny 2 vysoká rizika, 4 střední a 8 nízkých.

Tabulka 3: Matice zranitelností

Tabulka 4: Matice rizik

Analýza rizik vyhodnocující pravděpodobnost incidentu a jeho dopad

Druhým přístupem analýzy rizik je analýza rizik vyhodnocující pravděpodobnost incidentu a jeho dopad. Tato metoda prezentuje poněkud odlišný přístup k určení míry rizika. Oproti předchozí metodě, která využívá tři parametry (aktivum, hrozba a zranitelnost), využívá tato metoda pouze parametry dva (pravděpodobnost a dopad incidentu). Tato analýza rizik je více popisná, proto nebude její ukázka pokrývat všechna identifikovaná aktiva, ale bude vysvětlena pouze na části z nich. Stejně jako u předchozí metody se nejprve doplní identifikovaná aktiva a jejich hodnota. Dále je nutné k jednotlivým aktivům identifikovat hrozby, zranitelnosti a existující opatření. Dále se odhadne pravděpodobnost incidentu, že daná hrozba využije zranitelnosti a ohrozí tím dané aktivum. Pravděpodobnost incidentu je snižována existujícími opatřeními. Dopad, jako další parametr, byl v naší ukázce zvolen shodný s hodnotou aktiva. Samozřejmě může být zvolen i nižší a to například v případě, že incidentem dojde pouze k částečnému poškození aktiva. Míra rizika je následně vypočtena podle vztahu R = PI x D.

Tabulka 5: Tabulka analýzy rizik

Použitá literatura

[1] ŠEBESTA, V.; ŠTVERKA, V.; STEINER, F.; ŠEBESTOVÁ, M. Systémy řízení bezpečnosti informací, Část 3: Směrnice pro management rizik bezpečnosti informací podle BS 7799-3:2005 s komentářem k managementu rizik v ISMS. Praha : Český normalizační institut, 2007.

[2] STEINER, F.; TUPA, J. Management rizik v systémech řízení bezpečnosti informací. In MOPP 2007. V Plzni : Západočeská univerzita, 2007. s. 177-183. ISBN 978-80-7043-535-9.

[3] ČSN ISO/IEC 27001 - Informační technologie - Bezpečnostní techniky - Systémy managementu bezpečnosti informací – Požadavky, Praha: Český normalizační institut 2006.

Případová studie analýzy rizik informační bezpečnosti

Téma měsíce: Rizika

Subscribe to:

Komentáře k příspěvku (Atom)

0 Comments:

Post a Comment